专有网络VPC

在学习之前我们来简单了解一下什么是专有网络VPC,VPC和经典网络。

专有网络VPC

- VPC(Virtual Private Cloud)是公有云上自定义的逻辑隔离网络空间,与用户在数据中心运行的传统网络相似,托管在VPC内的是用户在私有云上的服务资源,如云主机、负载均衡、云数据库等。用户可以自定义网段划分、IP地址和路由策略等,并通过安全组和网络ACL等实现多层安全防护。

经典网络 - 公有云上所有用户共享公共网络资源池,用户之间未做逻辑隔离。用户的内网IP由系统统一分配,相同的内网IP无法分配给不同用户。

VPC

组成部分

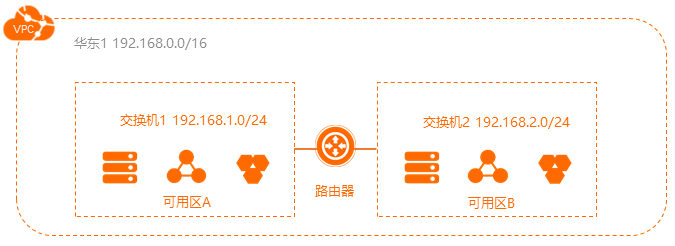

每个专有网络都由至少一个私网网段、一个路由器和至少一个交换机组成。

私网网段在创建专有网络和交换机时,您需要以CIDR地址块的形式指定专有网络使用的私网网段。

您可以使用下表中标准的私网网段及其子网作为VPC的私网网段。网段 可用私网IP数量 (不包括系统保留地址) 192.168.0.0/16 65,532 172.16.0.0/12 1,048,572 10.0.0.0/8 16,777,212 路由器

- 路由器(VRouter)是专有网络的枢纽。作为专有网络中重要的功能组件,它可以连接专有网络内的各个交换机,同时也是连接专有网络和其他网络的网关设备。每个专有网络创建成功后,系统会自动创建一个路由器。每个路由器关联一张路由表。

交换机 - 交换机(VSwitch)是组成专有网络的基础网络设备,用来连接不同的云资源。创建专有网络后,您可以通过创建交换机为专有网络划分一个或多个子网。同一专有网络内的不同交换机之间内网互通。您可以将应用部署在不同可用区的交换机内,提高应用的可用性。

定义

- 专用网络是两个企业间的专线连接,这种连接是两个企业的内部网之间的物理连接。专线是两点之间永久的专用电话线连接。和一般的拨号连接不同,专线是一直连通的。这种连接的最大优点就是安全。除了这两个合法连入专用网络的企业,其他任何人和企业都不能进入该网络。所以,专用网络保证了信息流的安全性和完整性。

网络缺陷 - 成本高

阿里云VPC基础架构

背景信息

- 随着云计算的不断发展,对虚拟化网络的要求越来越高,例如弹性(scalability)、安全性(security)、可靠性(reliability)和私密性(privacy),并且还有极高的互联性能(performance)需求,因此催生了多种多样的网络虚拟化技术。比较早的解决方案,是将虚拟机的网络和物理网络融合在一起,形成一个扁平的网络架构,例如大二层网络。随着虚拟化网络规模的扩大,这种方案中的ARP欺骗、广播风暴、主机扫描等问题会越来越严重。为了解决这些问题,出现了各种网络隔离技术,把物理网络和虚拟网络彻底隔开。其中一种技术是用户之间用VLAN进行隔离,但是VLAN的数量最大只能支持4096个,无法支撑巨大的用户量。

原理描述 - 基于目前主流的隧道技术,专有网络隔离了虚拟网络。每个VPC都有一个独立的隧道号,一个隧道号对应着一个虚拟化网络。一个VPC内的ECS(Elastic Compute Service)实例之间的传输数据包都会加上隧道封装,带有唯一的隧道ID标识,然后送到物理网络上进行传输。不同VPC内的ECS实例因为所在的隧道ID不同,本身处于两个不同的路由平面,所以不同VPC内的ECS实例无法进行通信,天然地进行了隔离。

- 基于隧道技术和软件定义网络SDN(Software Defined Network)技术,阿里云的研发在硬件网关和自研交换机设备的基础上实现了VPC产品。

逻辑架构 - 如下图所示,VPC包含交换机、网关和控制器三个重要的组件。交换机和网关组成了数据通路的关键路径,控制器使用自研协议下发转发表到网关和交换机,完成了配置通路的关键路径,配置通路和数据通路互相分离。交换机是分布式的结点,网关和控制器都是集群部署并且是多机房互备的,并且所有链路上都有冗余容灾,提升了VPC的整体可用性。

阿里云VPC优势

阿里云的Vpc的优势可以分为安全,可控,可拓展,易用,其实这些点不光是阿里云有,基本上所有的VPC网络都具有这些特性,下面让我们详细的来看一下这几个方面。

安全

- 每个VPC都有一个独立的隧道号,一个隧道号对应着一个虚拟化网络。专有网络之间通过隧道ID进行隔离:

- 专有网络内部由于交换机和路由器的存在,所以可以像传统网络环境一样划分子网,每一个子网内部的不同云服务器使用同一个交换机互联,不同子网间使用路由器互联。

- 不同专有网络之间内部网络完全隔离,可以通过对外映射的IP(弹性公网IP和NAT IP)互连。

- 由于使用隧道封装技术对云服务器的IP报文进行封装,所以云服务器的数据链路层(二层MAC地址)信息不会进入物理网络,实现了不同云服务器间二层网络隔离,因此也实现了不同专有网络间二层网络隔离。

- 专有网络内的ECS使用安全组防火墙进行三层网络访问控制。

可控 - 您可以通过安全组规则、访问控制白名单等方式灵活地控制访问专有网络内云资源的出入流量。

易用 - 您可以通过专有网络控制台快速创建、管理专有网络。专有网络创建后,系统会自动为其创建一个路由器和路由表。

可扩展 您可以在一个专有网络内创建不同的子网,部署不同的业务。此外,您可以将一个VPC和本地数据中心或其他VPC相连,扩展网络架构。

总结就是:安全隔离、软件定义网络、访问控制、丰富的网络链接方式阿里云VPC应用场景

托管应用程序

- 您可以将对外提供服务的应用程序托管在VPC中,并且可以通过创建安全组规则、访问控制白名单等方式控制Internet访问。您也可以在应用程序服务器和数据库之间进行访问控制隔离,将Web服务器部署在能够进行公网访问的子网中,将应用程序的数据库部署在没有配置公网访问的子网中。

托管主动访问公网的应用程序 - 您可以将需要主动访问公网的应用程序托管在VPC中的一个子网内,通过网络地址转换(NAT)网关路由其流量。通过配置SNAT规则,子网中的实例无需暴露其私网IP地址即可访问Internet,并可随时替换公网IP,避免被外界攻击。

跨可用区容灾 - 您可以通过创建交换机为专有网络划分一个或多个子网。同一专有网络内不同交换机之间内网互通。您可以通过将资源部署在不同可用区的交换机中,实现跨可用区容灾。

业务系统隔离 - 不同的VPC之间逻辑隔离。如果您有多个业务系统例如生产环境和测试环境要严格进行隔离,那么可以使用多个VPC进行业务隔离。当有互相通信的需求时,可以在两个VPC之间建立对等连接。

构建混合云 - VPC提供专用网络连接,可以将本地数据中心和VPC连接起来,扩展本地网络架构。通过该方式,您可以将本地应用程序无缝地迁移至云上,并且不必更改应用程序的访问方式。

那么我们可以总结一下:

本地数据中心+云上业务的混合云模式 - 内部核心系统与核心数据放在本地,以确保数据安全

- 云上部署对外业务系统,实现对外业务增量

多租户安全隔离 - 在云上搭建一个完全隔离的业务环境,因为传统云架构多租户共享机制不能够保障数据安全

- 自主定义私有网络

主动访问公网的抓取类业务 - 专有网络中的多个服务器可以主动访问互联网

- 避免这些服务器的公网IP地址暴露在公网上

多个应用流量波动大-共享带宽包 - 系统中同时存在多个面向互联网的应用

各个应用都需要对外提供服务,且峰值点不一致

总结

这个呢,我们统一找时间来全部演示一遍,下面给一个思维导图

VPC.pdf